Server Object Interceptoren wurden mit ArcGIS for Server 10.3.1 neu eingeführt. Sie bieten einen Container für zusätzliche Logik, die direkt für ArcGIS-Dienste angewandt werden kann. Daher stellen sie eine ideale Umgebung dar, um das Policy-Enforcement, also die Durchsetzung von Rechten des security.managers zu betreiben.

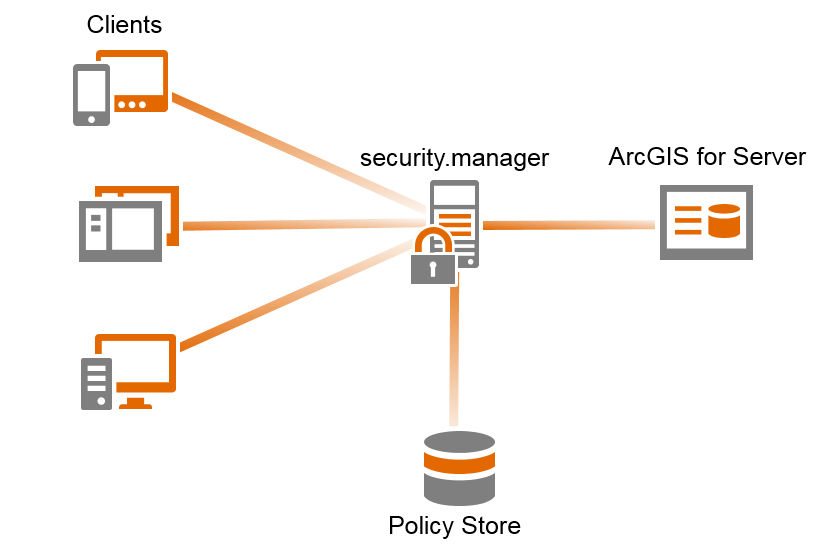

Das typische security.manager-Deployment sieht aus wie in dieser Grafik dargestellt: security.manager agiert als Proxy-Komponente zwischen den Clients und dem ArcGIS for Server. Das bedeutet, Clients greifen nicht auf die Dienste des ArcGIS for Server direkt zu, sondern auf die korrespondierenden Endpunkte des security.managers. Dieser übernimmt die Authentifizierung der Nutzer und anschließend die Autorisierung der Zugriffe. Nur autorisierte Zugriffe werden an den ArcGIS for Server weitergeleitet.

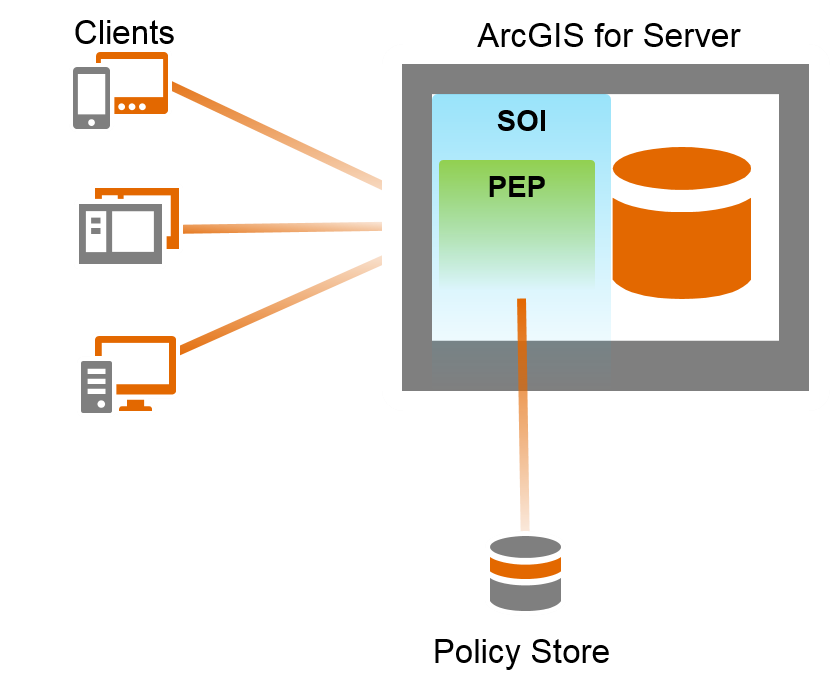

Die folgende Grafik verdeutlicht die Server Object Interceptor Variante des security.managers:

Die Proxy-Komponente entfällt, und der security.manager Policy Enforcement Point (PEP), der die Durchsetzung von Rechten übernimmt, ist direkt innerhalb der SOI des ArcGIS for Server angesiedelt. Somit greifen die Clients direkt auf die ArcGIS for Server Endpunkte zu, die Architektur wird dadurch deutlich vereinfacht.

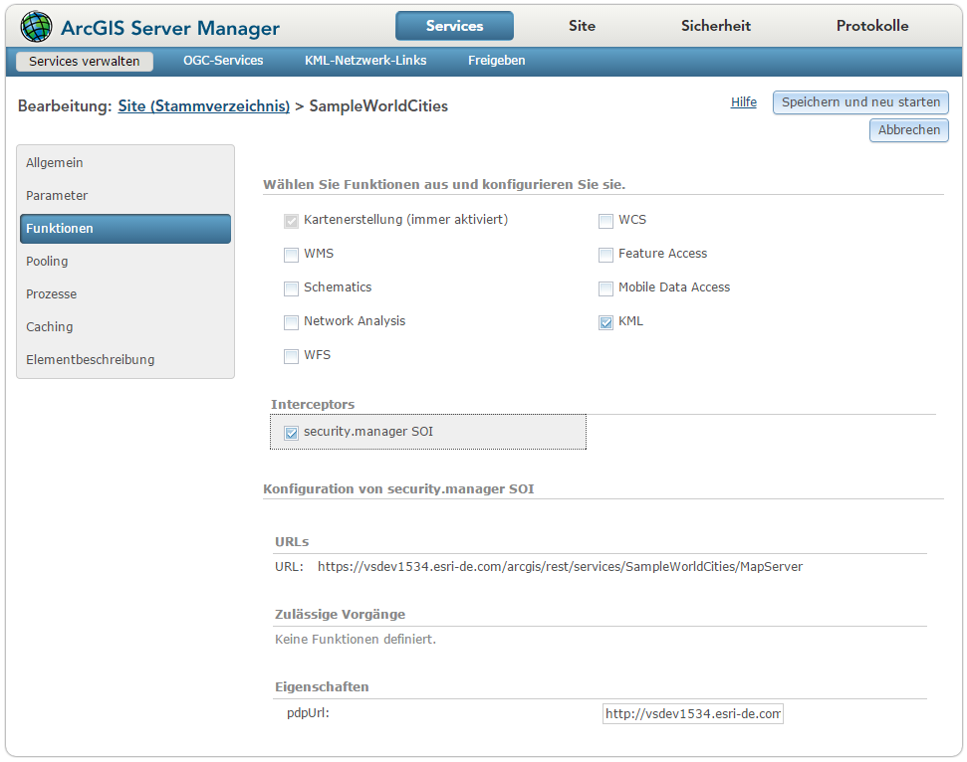

Ein solcher security.manager-SOI kann nun individuell für jede MapService Instanz im ArcGIS for Server Manager aktiviert werden. Wo keine feingranulare Security benötigt wird, kann hingegen darauf verzichtet werden.

Preview auf der Esri User Conference und auf der Intergeo

Nicht nur für con terra ist diese neue Technologie von Bedeutung. Esri Inc. nutzte diese weltweit erste SOI-Implementierung durch einen Esri-Partner in diversen Technical Sessions auf der User Conference in San Diego als Proof-of-Concept für die Mächtigkeit des SOI-Ansatzes. Daher wurde con terra für die Sessions "What's New in ArcGIS for Server" und "Extending ArcGIS for Server" eingeladen, um den security.manager SOI-Protoypen zu präsentieren und über unsere Erfahrungen zu berichten.

Das deutsche Publikum hat auf der Intergeo die Gelegenheit eines Previews auf diese Implementierung, bevor vermutlich gegen Ende des Jahres die Produktversion des security.manager SOI veröffentlich wird.

security.manager Roadmap

Die Nutzung der SOI-Technologie stellt eine zusätzliche Option für das Deployment des security.managers dar. Beide, Proxy- und SOI Variante haben ihre individuellen Vorteile, die vor dem Hintergrund des jeweiligen Umsetzungsszenarios sorgfältig abgewogen werden müssen.

Zunächst sind SOIs in ArcGIS for Server nur für MapServer und die davon abgeleiteten Dienste implementiert, während der klassische security.manager deutlich mehr Dienstetypen unterstützt, einschließlich OGC-Dienste anderer Implementierungen. Auch Dienste, die Caching nutzen (TiledMapServices), sind über den SOI-Ansatz nicht kontrollierbar, da ein Cache-Zugriff keinen SOI durchläuft.

Auch bezogen auf das Deployment des security.managers in der Betriebsumgebung gibt es Unterschiede.

Das Proxy-Pattern mit separatem Enforcement erlaubt eine dedizierte Betrachtung der Lastverteilung. Resourcen-intensives Enforcements kann so optimal bedient werden. Desweiteren können erweiterte Sicherheitsarchitekturen einfach mit dem Proxy-Ansatz umgesetzt werden. Etwa, in dem die Proxy-Komponente in der DMZ deployt wird und der ArcGIS Server intern verbleiben kann.

Vor allem da die SOI-Variante des security.managers über die ArcGIS Server Administrationsmechanismen mit verteilt wird und das Deployment-Setup insgesamt einfacher ist, kann diese Variante in einigen Fällen eine homogene und einfach zu betreibende Alternative darstellen.

Wenn Sie mehr über dieses Thema erfahren möchten, sprechen Sie mich gerne an!

Rüdiger ist Product Owner für die Produkte security.manager und map.apps User Management.